Tekninen blogi

-

sFlow’n mysteerin paljastaminen: Periaatteet, arvo, sovellukset ja integrointi verkkopakettivälittäjään

Nopeiden verkkojen ja pilvinatiivinatiivin aikakaudella reaaliaikaisesta ja tehokkaasta verkkoliikenteen valvonnasta on tullut luotettavan IT-toiminnan kulmakivi. Verkkojen skaalautuessa tukemaan yli 10 Gbps:n linkkejä, konttisovelluksia ja hajautettuja arkkitehtuureja, ...Lue lisää -

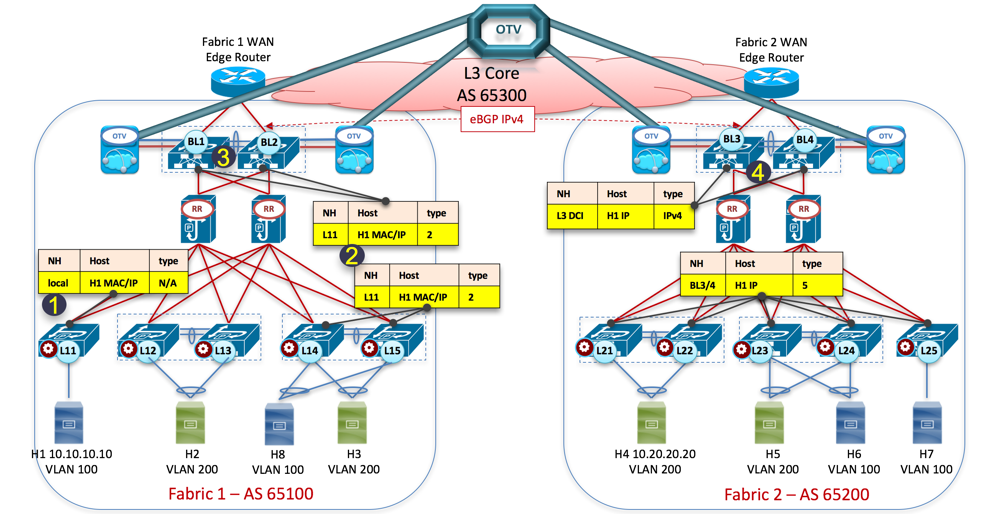

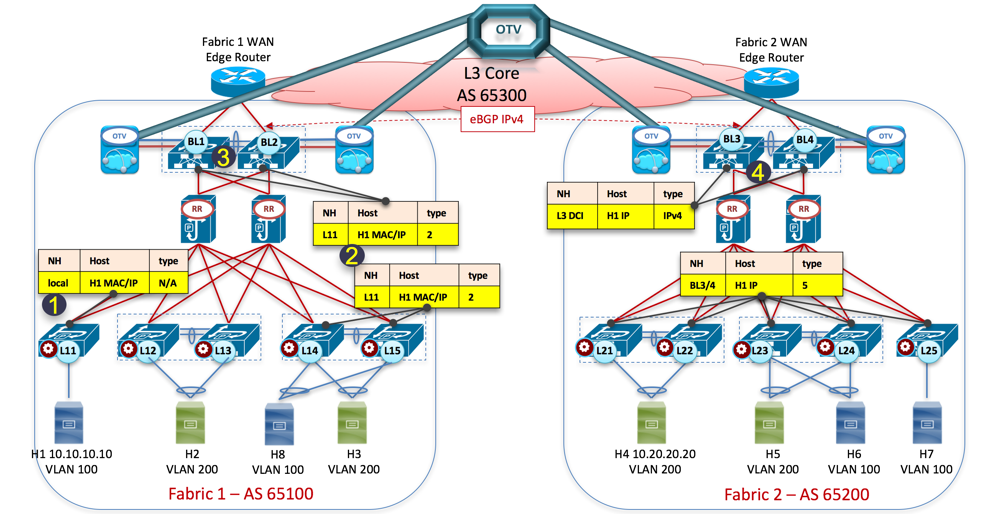

Mikä tarkalleen ottaen on selkä-lehti-verkko? Alustaverkkojen selkä-lehti-verkko

Pilvipalveluiden tarpeiden täyttämiseksi verkko jaetaan vähitellen Underlay- ja Overlay-verkkoihin. Underlay-verkko on perinteisen datakeskuksen fyysinen laitteisto, kuten reititys ja kytkentä, joka edelleen uskoo vakauden ja suojauksen käsitteeseen...Lue lisää -

Mylinking™-verkon pakettivälittäjän tunnelikapseloinnin ja strippauksen menetelmä: VTEP:n tehostaminen nykyaikaisissa verkoissa

Pilvilaskennan ja verkkovirtualisoinnin aikakaudella VXLANista (Virtual Extensible LAN) on tullut kulmakiviteknologia skaalautuvien ja joustavien päällekkäisverkkojen rakentamisessa. VXLAN-arkkitehtuurin ytimessä on VTEP (VXLAN Tunnel Endpoint), kriittinen komponentti...Lue lisää -

Lämpimät joulun ja uudenvuoden toivotukset arvokkaille yhteistyökumppaneillemme | Mylinking™-tiimi

Hyvät arvostetut kumppanit, Vuoden lähestyessä pikkuhiljaa loppuaan, pysähdymme tietoisesti hetkeksi pohtimaan ja vaalimaan yhdessä aloittamaamme matkaa. Viimeisten kahdentoista kuukauden aikana olemme jakaneet lukemattomia merkityksellisiä hetkiä – lauman jännityksestä...Lue lisää -

TAP- ja SPAN-verkkoliikennetietojen hankintamenetelmien perusteellinen analyysi ja sovellusvertailu

Verkkojen käytön ja ylläpidon, vianmäärityksen ja tietoturva-analyysin aloilla verkkodatavirtojen tarkka ja tehokas hankkiminen on perusta erilaisten tehtävien suorittamiselle. Kaksi valtavirran verkkodatan hankintatekniikkaa, TAP (Test Access...Lue lisää -

Mylinking™-verkkopakettien välittäjät verkkoliikenteen kaappaamiseen, esikäsittelyyn ja välittämiseen OSI-mallikerrokset oikeille työkaluillesi

Mylinking™-verkon pakettivälittäjät tukivat verkkoliikenteen dynaamista kuormituksen tasapainotusta: Kuormituksen tasapainotusalgoritmi ja istuntopohjainen painonjakoalgoritmi L2-L7-kerrosten ominaisuuksien mukaisesti varmistavat, että portin lähtöliikenne tasapainottuu dynaamisesti kuormituksen tasapainotuksen mukaisesti. Ja M...Lue lisää -

Taitavana verkkoinsinöörinä, ymmärrätkö kahdeksan yleisintä verkkohyökkäystä?

Verkkoinsinöörit ovat pinnalta katsottuna vain "teknisiä työntekijöitä", jotka rakentavat, optimoivat ja vianmäärittävät verkkoja, mutta todellisuudessa olemme kyberturvallisuuden "ensimmäinen puolustuslinja". Vuoden 2024 CrowdStrike-raportti osoitti, että maailmanlaajuiset kyberhyökkäykset lisääntyivät 30 %, ja kiinalaiset...Lue lisää -

Mikä on tunkeutumisen havaitsemisjärjestelmä (IDS) ja tunkeutumisen estojärjestelmä (IPS)?

Tunkeutumisen havaitsemisjärjestelmä (IDS) on kuin verkon tiedustelija, jonka ydintoiminto on löytää tunkeutumiskäyttäytyminen ja lähettää hälytys. Valvomalla verkkoliikennettä tai isännän toimintaa reaaliajassa se vertaa ennalta määritettyä "hyökkäysmäärityskirjastoa" (kuten tunnettuja virustorjuntaohjelmia)...Lue lisää -

VxLAN (Virtual eXtensible Local Area Network) -yhdyskäytävä: Keskitetty VxLAN-yhdyskäytävä vai hajautettu VxLAN-yhdyskäytävä?

Jotta voimme keskustella VXLAN-yhdyskäytävistä, meidän on ensin käsiteltävä itse VXLANia. Muista, että perinteiset VLANit (Virtual Local Area Networks) käyttävät 12-bittisiä VLAN-tunnuksia verkkojen jakamiseen ja tukevat jopa 4096 loogista verkkoa. Tämä toimii hyvin pienissä verkoissa, mutta nykyaikaisissa datakeskuksissa, joissa...Lue lisää -

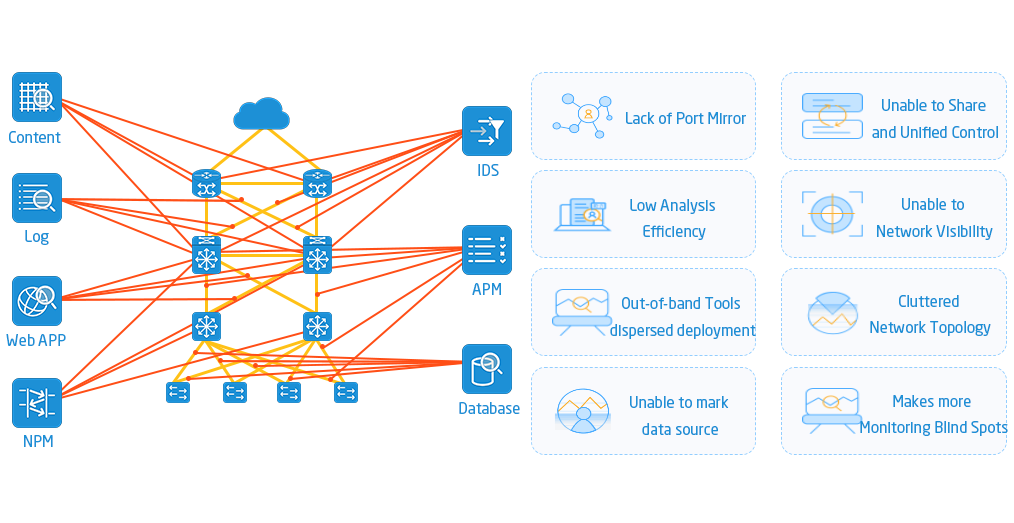

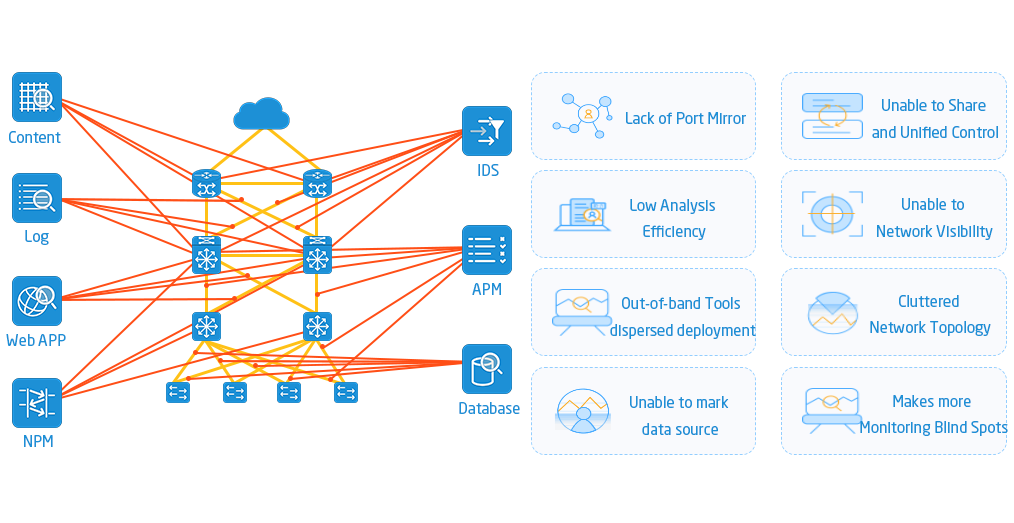

Verkonvalvonnan ”näkymätön hovimestari” – NPB: Verkkoliikenteen hallinnan legendaarinen artefakti digitaalisella aikakaudella

Digitaalisen muutoksen vauhdittamana yritysverkot eivät ole enää vain "muutama tietokoneita yhdistävä kaapeli". IoT-laitteiden yleistymisen, palveluiden siirtymisen pilveen ja etätyön yleistymisen myötä verkkoliikenne on räjähtänyt...Lue lisää -

Network Tap vs. SPAN Port Mirror, kumpi verkkoliikenteen kaappaaminen on parempi verkon valvonnan ja turvallisuuden kannalta?

TAPit (Test Access Points), jotka tunnetaan myös nimillä Replication Tap, Aggregation Tap, Active Tap, Copper Tap, Ethernet Tap, Optical Tap, Physical Tap jne. Tapit ovat suosittu menetelmä verkkodatan hankkimiseen. Ne tarjoavat kattavan näkyvyyden verkkodataan...Lue lisää -

Verkkoliikenteen analysointi ja verkkoliikenteen sieppaus ovat keskeisiä teknologioita verkon suorituskyvyn ja turvallisuuden varmistamiseksi

Nykyajan digitaalisella aikakaudella verkkoliikenteen analysointi ja verkkoliikenteen tallennus/kerääminen ovat tulleet keskeisiksi teknologioiksi verkon suorituskyvyn ja turvallisuuden varmistamiseksi. Tässä artikkelissa syvennytään näihin kahteen alueeseen auttaaksemme sinua ymmärtämään niiden merkityksen ja käyttötapaukset...Lue lisää

-

Puh

-

Sähköposti

-

Skype

-

Yläosa